Sommaire

Quelles sont les préoccupations les plus courantes concernant le passage à l’informatique dématérialisée ?

Les entreprises peuvent se sentir incertaines face au processus de migration vers le nuage, notamment parce qu’elles se demandent si le fait de confier des données à un fournisseur tiers exposera les données sensibles à un risque de perte, à des violations potentielles ou à un accès non autorisé. Quels sont les autres éléments susceptibles d’influer sur le délai du processus de migration ? 1. Manque de contrôle Lorsque les entreprises migrent leurs données et leurs applications vers l’informatique dématérialisée, elles perdent une partie du contrôle de leur infrastructure. Cette perte peut être source d’inquiétude pour les entreprises, car elles peuvent se sentir moins capables de gérer et de surveiller les données ainsi que d’interdire l’accès à des groupes précis d’utilisateurs non autorisés à consulter les données. 2. Conflit avec RGPD Lorsqu’elles choisissent un fournisseur de services en nuage, les entreprises doivent savoir si ce dernier possède des serveurs en dehors de l’UE ou aux États-Unis. Si des serveurs en nuage se trouvent aux États-Unis, le gouvernement américain peut accéder aux données stockées dans le nuage sur demande, en vertu du « CLOUD Act ». Le transfert de données à caractère personnel aux autorités américaines en vertu de cette loi est contraire aux dispositions du règlement général sur la protection des données (RGPD). Cela peut poser des problèmes aux entreprises, car l’article 82 du RGPD donne le droit d’intenter une action contre la personne responsable et le processeur de données dans un tel cas. 3. Perturbation des activités Les défaillances ou les pannes des services en nuage peuvent affecter les activités des entreprises, entrainant des perturbations potentielles et des pertes financières. Les entreprises disposent souvent d’environnements informatiques complexes avec des systèmes et des applications existants. La migration de ces systèmes vers l’informatique dématérialisée et l’intégration transparente peuvent être des processus complexes et fastidieux. 4. Couts Bien que les services en nuage offrent des avantages en termes d’évolutivité et de réduction des couts, le cout global de la migration vers le nuage et les dépenses opérationnelles courantes peuvent susciter des inquiétudes. Les entreprises peuvent craindre des dépenses imprévues telles que des augmentations de prix ou la difficulté d’estimer avec précision les couts d’utilisation et de service. 5. Disponibilité 24 heures sur 24, 7 jours sur 7 L’accès aux données de l’entreprise doit être garanti 24 heures sur 24. Un nuage sécurisé signifie également que tous les systèmes et réseaux concernés doivent être tolérants aux pannes.Quels sont les risques pour la sécurité des données dans l’informatique dématérialisée ?

En général, cependant, l’informatique dématérialisée est tout aussi sure, sinon plus, qu’un disque dur, un serveur physique ou un centre de données. En effet, les données stockées dans le nuage sont généralement cryptées, et les grandes sociétés d’informatique en nuage ont engagé certains des meilleurs experts en sécurité des données au monde pour stocker les données en plusieurs endroits en cas de panne matérielle ou de violation de la sécurité d’une partie du système. Il s’avère que, jusqu’à présent, la plupart des violations de données les plus importantes ont concerné des logiciels traditionnels sur des serveurs locaux, et non des données stockées dans le nuage. Cependant, aucun système de sécurité n’est infaillible. Par conséquent, le téléchargement dans le nuage de fichiers infectés à leur insu par des logiciels malveillants peut potentiellement compromettre les données stockées et augmenter considérablement le risque d’infection de l’appareil utilisé pour accéder aux données. Parmi les risques les plus fréquemment cités, on peut citer- Atteintes à la protection des données : Les fournisseurs de services en nuage stockent de nombreuses données sensibles pour de nombreux clients, ce qui en fait des cibles attrayantes pour les cybercriminels. Une violation peut entrainer la divulgation d’informations sensibles, des pertes financières et une atteinte à la réputation de l’entreprise.

- API non sécurisées : Si elles sont mal conçues ou présentent des failles de sécurité, les attaquants peuvent les exploiter pour obtenir un accès non autorisé aux données et aux services.

- Menaces internes : Les employés, les sous-traitants ou d’autres personnes ayant accès à l’infrastructure en nuage peuvent, par inadvertance ou par malveillance, compromettre des données ou des systèmes.

- Mauvaise configuration : Une mauvaise configuration des ressources en nuage, telles que le stockage, les bases de données ou les paramètres de contrôle d’accès, peut entrainer des failles de sécurité.

- Attaques par déni de service (DoS) : Les services en nuage peuvent être la cible d’attaques DoS visant à surcharger l’infrastructure et à empêcher les utilisateurs légitimes d’utiliser les services.

- Partage des responsabilités en matière de sécurité: Si plusieurs clients partagent les mêmes ressources matérielles et logicielles, le risque que la violation de la sécurité d’un locataire affecte la sécurité et les performances des autres utilisateurs de la même infrastructure s’en trouve accru.

Trois domaines d’assurance de la sécurité de l’informatique dématérialisée

1. Sécurité des données

Pour garantir la sécurité des données sensibles, il est important de les protéger de manière adéquate contre l’accès, la modification et la suppression non autorisés. La sécurisation des voies de transmission comprend le cryptage des données et le suivi de leur flux. Un rapport réalisé par TUV a révélé qu’en ce qui concerne la sécurité de l’informatique dématérialisée, 39 % des entreprises pensent spécifiquement à la transmission cryptée des données vers et depuis le fournisseur d’informatique dématérialisée. Parmi les entreprises de moins de 500 employés, ce pourcentage s’élève à 41 %. En revanche, parmi les entreprises comptant plus d’employés, seules 38 % soulignent l’importance du cryptage des données. Voyons de plus près comment le chiffrement affecte la sécurité :- Transmission des données

- Données côté serveur

- Données côté client

2. Gestion des identités et des accès

Les systèmes doivent être conçus de manière à ne permettre l’accès qu’aux personnes autorisées. La façon dont les rôles sont configurés doit également garantir que l’autorisation de modifier ou de supprimer des données est limitée aux utilisateurs appropriés. Cela nécessite des restrictions de privilèges appropriées et l’utilisation du cryptage pour limiter la lisibilité. De même, les informations d’identification de l’administrateur et les clés de chiffrement doivent être protégées pour maintenir ces restrictions.3. Localisation du serveur et conformité légale

Les nuages les plus surs sont principalement caractérisés par des serveurs situés dans l’UE, car ils sont soumis à des directives strictes en matière de protection des données (DSGVO). La prudence est de mise pour les services en nuage situés en dehors de l’Europe. Ces services ont des exigences beaucoup plus faibles en matière de protection des données. L’emplacement du serveur est étroitement lié au respect des lois et règlementations pertinentes qui s’appliquent aux données, telles que la directive GDPR sur la protection des données personnelles des citoyens de l’UE. En règle générale, les lois sur la protection des données du pays où se trouve le serveur s’appliquent. Les fournisseurs de services en nuage qui annoncent un « hébergement en Allemagne » sont donc soumis aux lois allemandes strictes en matière de protection des données. Il s’agit notamment de Deutsche Telekom, du fournisseur d’hébergement STRATO et de petites entreprises de services en nuage telles que CenterDevice. D’autres entreprises proposent un « hébergement dans l’UE ». Les directives 95/46/CE 2002/58/CE sur la protection des données s’appliquent ici. Les pays de l’UE disposent également de leurs propres lois sur la protection des données. En ce qui concerne les services en nuage, Amazon (AWS) et Azure ont des filiales en Allemagne ; par exemple, Amazon exploite actuellement trois centres de données en Europe : Francfort, Londres et Dublin. Les entreprises peuvent choisir de stocker leurs données uniquement sur des serveurs européens et de ne pas les transférer à travers les États-Unis ou d’autres pays.Qui est responsable de la sécurité des données dans l’informatique dématérialisée ?

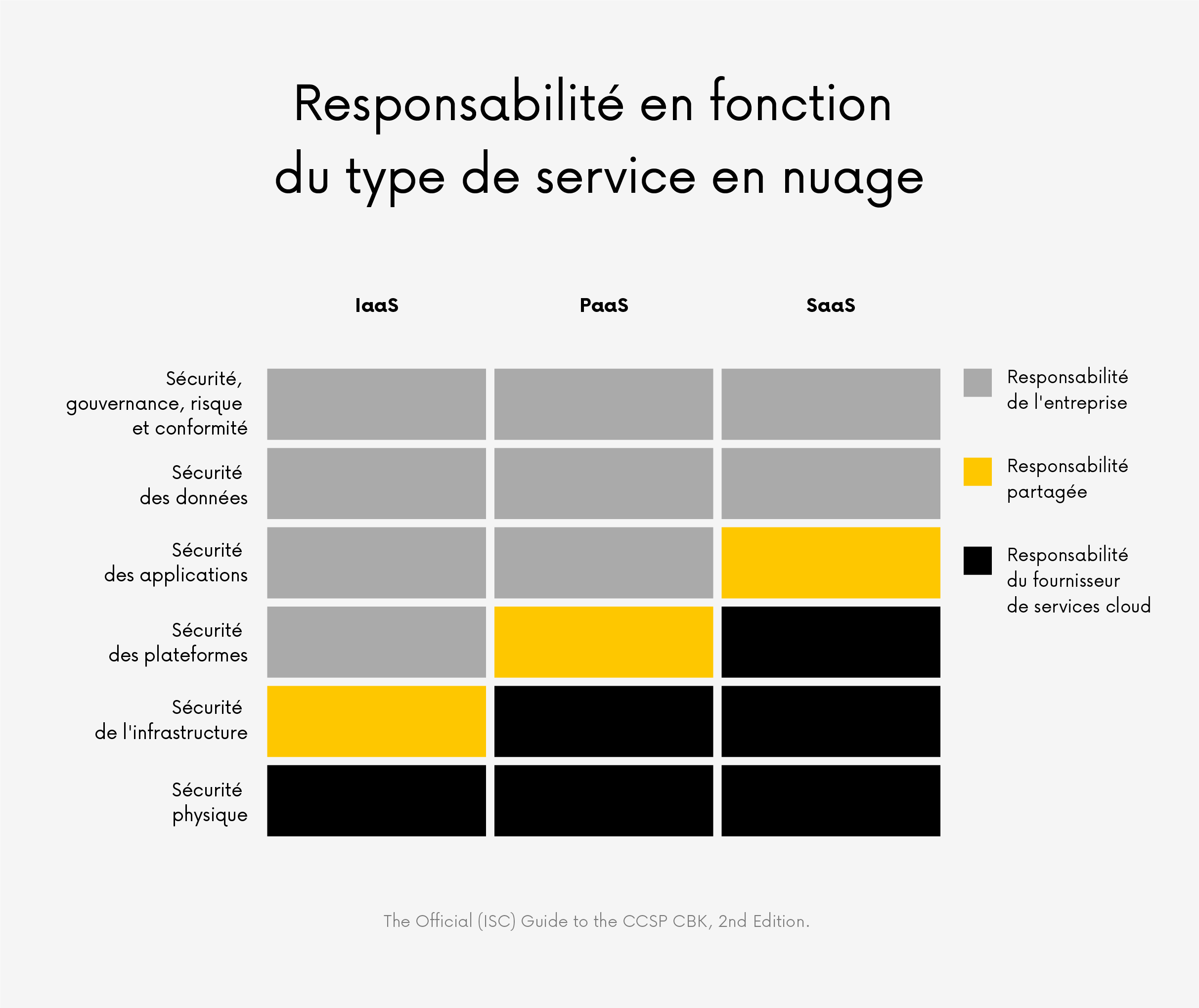

Le nuage moderne d’aujourd’hui est extrêmement sur et fiable tant que le fournisseur de services en nuage (CSP) dispose d’une stratégie de sécurité complète et solide spécialement conçue pour se protéger contre les risques et les menaces. Les grandes entreprises basées sur l’informatique en nuage disposent des ressources nécessaires pour maintenir les mesures de sécurité dans l’ensemble de leur environnement informatique et les mettre à jour — une entreprise gourmande en ressources qui dépasse souvent les capacités des petites et moyennes entreprises. Néanmoins, il est important de garder à l’esprit que le fournisseur de services en nuage n’est que partiellement responsable de la sécurité des données. La sécurité dans le nuage est soumise à un modèle de responsabilité partagée, ce qui signifie qu’elle doit être prise en charge à la fois par les fournisseurs de services Internet et par leurs clients. Selon le modèle, c’est-à-dire IaaS, PaaS ou SaaS, le fournisseur et l’entreprise partagent la responsabilité du fonctionnement sécurisé des applications individuelles et de la protection des applications. Les services en nuage se répartissent entre les modèles suivants :- Infrastructure-as-a-Service (IaaS) —Dans ce modèle, le vendeur fournit l’infrastructure sur laquelle l’utilisateur de l’entreprise peut installer et utiliser des logiciels, tels qu’un système d’exploitation ou une application.

- Plateforme en tant que service (PaaS) —Le fournisseur met à disposition et gère la plateforme matérielle et logicielle. L’entreprise utilisatrice organise les applications sur la plateforme et protège les applications et les données.

- Software-as-a-Service (SaaS) — dans ce modèle, le fournisseur propose des applications complètes sous forme de services en nuage. L’entreprise de l’utilisateur n’a pas accès à l’infrastructure et à la plateforme et dispose, tout au plus, d’options de sauvegarde individuelles limitées.

Résumé

Si les défis de la cybersécurité restent omniprésents pour les entreprises aujourd’hui, celles-ci ne sont pas sans défense face aux dangers qui se cachent dans cette sphère. Le plus important est de procéder à une analyse régulière afin de reconnaitre la menace et d’élever leur propre niveau de sécurité. Cela comprend à la fois des mesures techniques et organisationnelles. Si une entreprise donne la priorité à la sécurité du nuage, elle se protègera certainement contre les cyberattaques sophistiquées qui évoluent au fil du temps. Vous avez besoin d’un partenaire expérimenté en matière de sécurité des logiciels ? Prenez contact avec nos ingénieurs. Ils se feront un plaisir de vous aider à développer des concepts de sécurité en nuage indépendants des fournisseurs et explicites à ces derniers. Sources :- secunet.com — Alliance pour la cybersécurité

- Office fédéral de la sécurité des technologies de l’information (BSI).

- L’Allemagne en ligne en toute sécurité — DSiN blog