Sommaire

Langage de programmation sécurisé – pourquoi est-il nécessaire ?

Pourquoi est-il si important d’utiliser un langage de programmation sécurisé ? Il s’agit d’un élément clé de toute stratégie de cybersécurité réussie. Une technologie sécurisée a des implications pour la protection des données, le maintien de la confiance et la conformité. C’est un investissement dans la réussite et la sécurité à long terme de l’organisation. Le niveau de sécurité d’un langage de programmation dépend de ce que l’on entend par « sécurisé ». Aucun langage de programmation n’est complètement sécurisé par défaut. Cependant, parmi les nombreux langages de programmation disponibles, Java reste un choix solide pour développer des applications robustes et évolutives. Il est conçu pour fournir la sécurité nécessaire grâce à de nombreuses fonctionnalités intégrées telles que la cryptographie, l’authentification et l’infrastructure à clé publique si la base de code est écrite correctement et configurée. Par conséquent, il est nécessaire que les développeurs suivent des pratiques de codage sécurisées, n’utilisent que des bibliothèques de confiance, assainissent toutes les entrées et mettent en œuvre des mécanismes de contrôle d’accès pour garantir la sécurité des applications Java. Nous reviendrons sur ces pratiques plus loin dans l’article. Nous allons maintenant analyser ce qui, entre autres, affecte la sécurité de Java lors de la programmation d’applications.Fonctionnalités de Java qui affectent la sécurité des applications

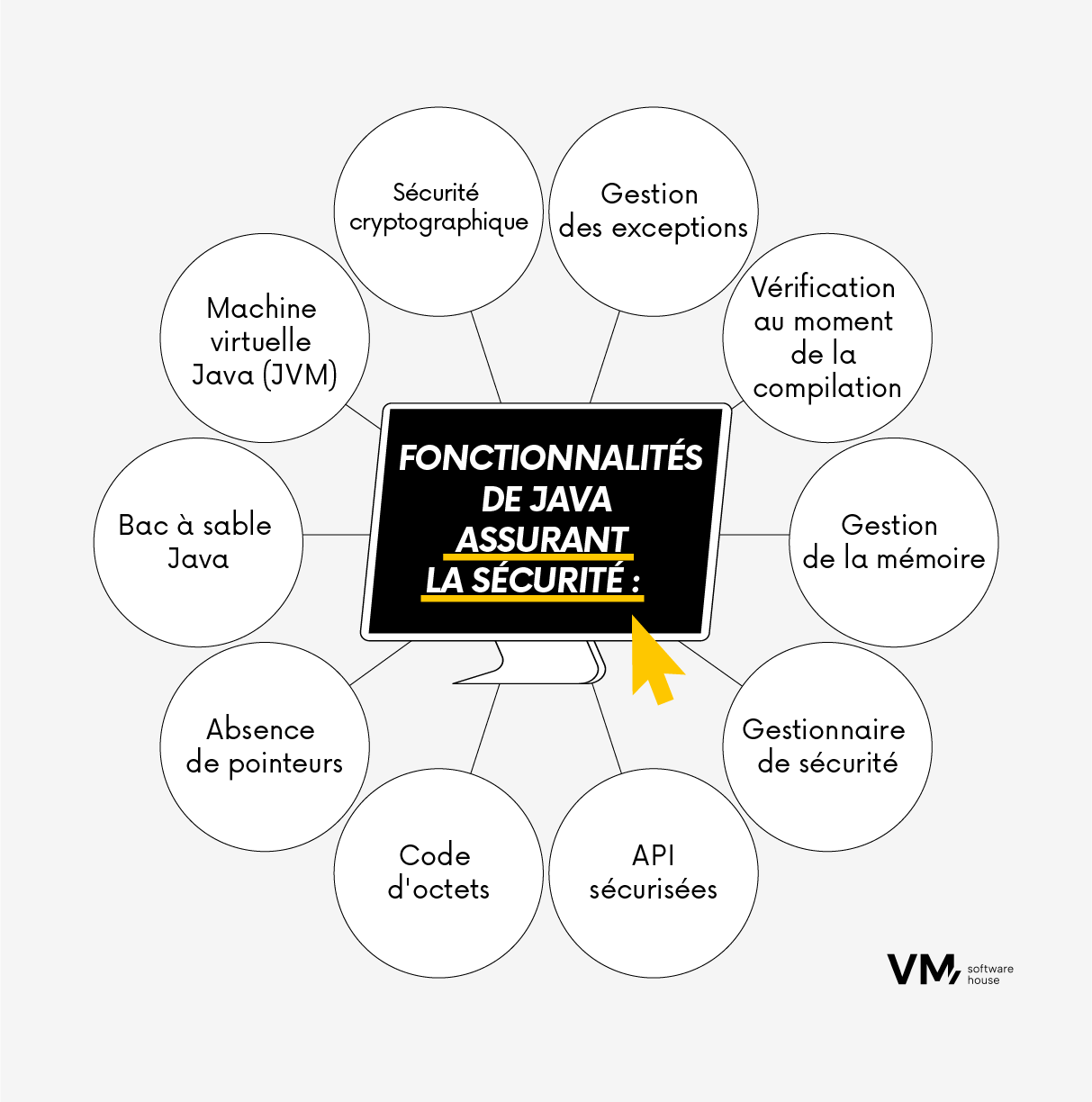

Java est généralement considéré comme un langage de programmation sûr lorsqu’il est utilisé correctement et selon les meilleures pratiques. Toutefois, comme pour toute technologie, la qualité du logiciel dépend de divers facteurs, notamment de la manière dont il est mis en œuvre, configuré et entretenu. Voici quelques raisons pour lesquelles Java est considéré comme une technologie sure :- Machine virtuelle Java (JVM)

- Bac à sable

- Pas de soutien pour les indicateurs

- Code octet

- API de sécurité

- Gestionnaire de sécurité du chargeur de classes Java

- Gestion de la mémoire

- Vérification au moment de la compilation

- Gestion des exceptions

- Sécurité cryptographique

Quels sont les facteurs qui peuvent affaiblir la sécurité de Java ?

Cependant, comme pour tout autre langage, la sécurité des applications Java dépend également de la manière dont elles sont conçues, codées et configurées. Voici quelques facteurs qui peuvent avoir un impact négatif sur la sécurité des applications Java :- Mauvaise configuration : Une mauvaise configuration des applications ou des serveurs Java peut introduire des vulnérabilités en matière de sécurité. Il s’agit notamment de problèmes tels que des politiques de mots de passe faibles, des autorisations inappropriées ou des valeurs par défaut non sécurisées.

- Pratiques de codage non sécurisées : Si les développeurs ne suivent pas des pratiques de codage sécurisées, les applications Java peuvent être vulnérables à des failles de sécurité courantes telles que l’injection SQL, le Cross-Site Scripting (XSS) et d’autres.

- Logiciels obsolètes : L’utilisation de versions obsolètes de Java ou l’absence de mise à jour des bibliothèques et dépendances tierces peuvent exposer les applications à des failles de sécurité connues.

- Une mauvaise validation des entrées : Une validation et un nettoyage inadéquats des données saisies par l’utilisateur peuvent entrainer des failles de sécurité.

- Absence de tests de sécurité : Des tests de sécurité inadéquats, y compris des tests de pénétration et des examens de code, peuvent faire en sorte que des vulnérabilités de sécurité ne soient pas détectées.

- Dépendances de tiers : Les applications Java reposent souvent sur des bibliothèques et des cadres tiers, et les vulnérabilités de ces composants peuvent affecter la sécurité globale de l’application.

- Sensibilisation à la sécurité : Le niveau de sensibilisation et d’expertise des développeurs et des administrateurs en matière de sécurité joue également un rôle important dans la sécurité des applications Java.

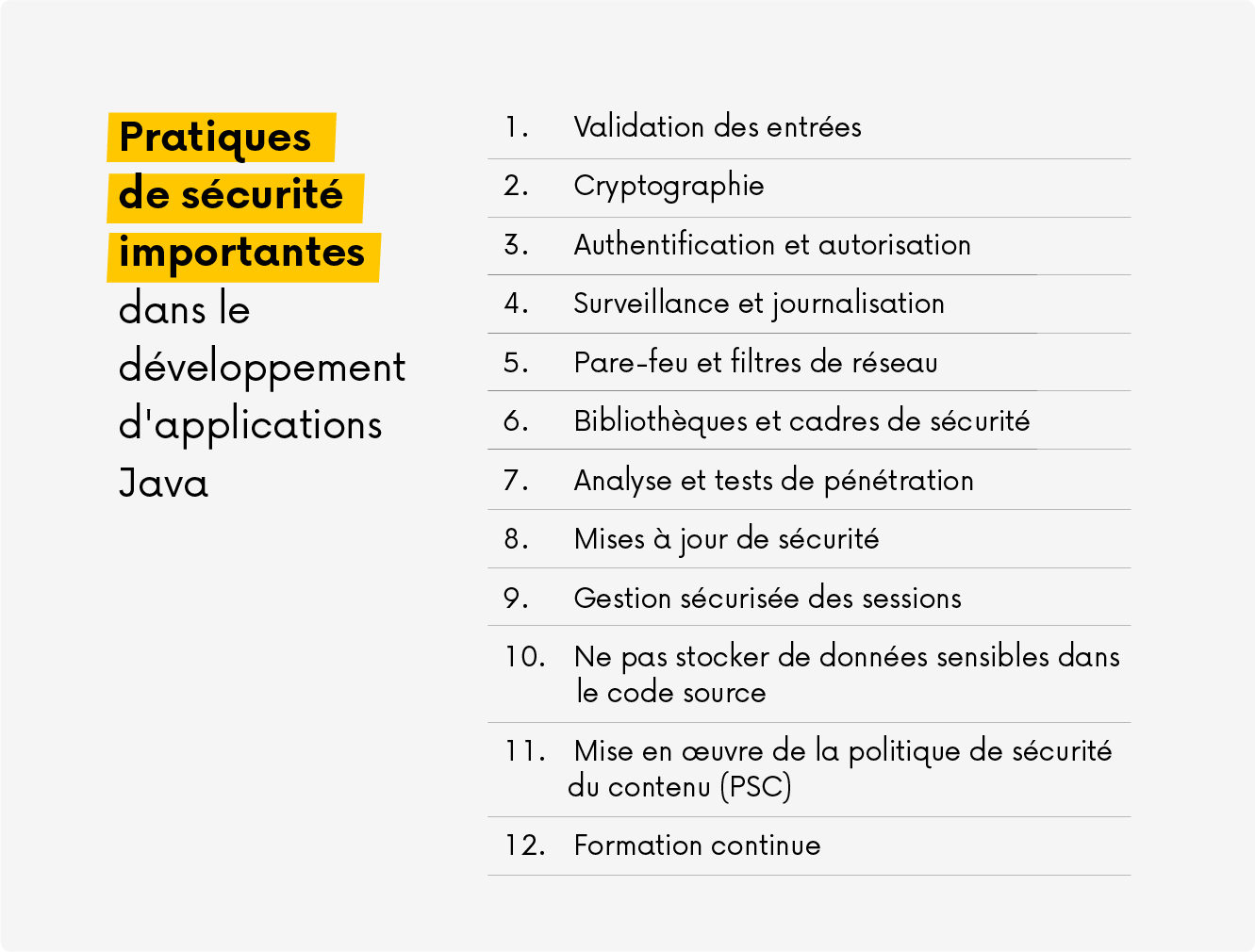

12 pratiques de sécurité importantes dans le développement d’applications Java

1. Validation des données d’entrée Les développeurs Java doivent mettre en œuvre une validation d’entrée forte pour s’assurer que les données reçues des utilisateurs ou des sources externes sont sures et exemptes de vulnérabilités de sécurité potentielles telles que l’injection SQL ou le Cross-Site Scripting (XSS). Ces vulnérabilités peuvent être évitées en utilisant le paramétrage des requêtes. Pour ce faire, il est conseillé d’utiliser des bibliothèques ou des cadres de validation d’entrée tels que OWASP ESAPI. 2. Cryptographie Java fournit des bibliothèques robustes pour la mise en œuvre du cryptage et du décryptage, ce qui permet de protéger les données sensibles contre les écoutes clandestines lors de la transmission ou du stockage. Il utilise pour cela des algorithmes de hachage cryptographique, ce qui permet aux développeurs de stocker les mots de passe en toute sécurité et de vérifier leur authenticité sans révéler le mot de passe lui-même. 3. Authentification et autorisation Authentification : Les cadres Java tels que Spring Security ou Apache Shiro peuvent être utilisés pour mettre en œuvre de forts mécanismes d’authentification pour les utilisateurs, garantissant que seuls les utilisateurs autorisés peuvent accéder aux ressources sensibles. Mettez en œuvre de forts mécanismes d’authentification pour vérifier l’identité des utilisateurs, comme l’authentification à deux facteurs (2FA). Autorisation : le contrôle d’accès basé sur des rôles ou des attributs détermine qui peut effectuer certaines actions ou accéder à certaines données. Il garantit que les utilisateurs n’ont accès qu’aux ressources auxquelles ils sont autorisés à accéder. 4. Suivi et enregistrement Les applications Java peuvent enregistrer les évènements et les anomalies de sécurité. Des outils tels que les systèmes d’analyse des journaux peuvent être utilisés pour détecter des schémas inhabituels et des failles de sécurité potentielles. Les systèmes de détection d’intrusion (IDS) – à leur tour sont utilisés pour créer des solutions IDS personnalisées ou s’intégrer à des solutions existantes afin de surveiller le trafic réseau et le comportement du système pour détecter les signes de cyberattaques. Les outils d’analyse des vulnérabilités et les cadres de test de pénétration basés sur Java peuvent être utilisés pour identifier et éliminer les vulnérabilités des applications Java avant que les attaquants ne les exploitent. 5. Sécurité des réseaux : Pare-feu et filtres de réseau Java peut être utilisé pour configurer et gérer des pare-feux et des filtres afin de contrôler le trafic et de bloquer les requêtes potentiellement malveillantes. Il prend également en charge les protocoles SSL/TLS pour la transmission sécurisée de données sur le réseau, ce qui garantit que les communications sur le réseau sont cryptées et protégées contre l’écoute. 6. Bibliothèques et cadres de sécurité Java dispose de plusieurs bibliothèques et cadres de sécurité, tels que Bouncy Castle et OWASP Java Encoder, qui fournissent des solutions prêtes à l’emploi pour des tâches de sécurité courantes telles que la cryptographie et la validation des entrées/sorties. Ces travaux comprennent, par exemple, le respect de pratiques de codage sécurisées, telles que l’utilisation d’instructions préparées pour les requêtes de base de données et la substitution de caractères spéciaux afin que les données provenant de l’utilisateur ne soient pas du code exécutable. 7. Analyse et test de vulnérabilité Les outils d’analyse des vulnérabilités et les cadres de test de pénétration basés sur Java, tels que OWASP Dependency-Check ou Snyk, peuvent être utilisés pour identifier et éliminer les vulnérabilités des applications Java avant que les attaquants ne les exploitent. Une analyse régulière des dépendances peut aider à identifier et à corriger les failles de sécurité connues. 8. Mises à jour de sécurité et gestion des correctifs Les applications Java doivent être mises à jour avec les correctifs et les mises à jour de sécurité afin de s’assurer que les vulnérabilités de sécurité connues sont corrigées rapidement. Pour ce faire, il convient de procéder régulièrement à des audits de sécurité et à des révisions de code afin d’identifier et d’éliminer les vulnérabilités de sécurité dans votre base de code. Il est également conseillé de mettre en œuvre un traitement approprié des erreurs et d’éviter de divulguer des informations sensibles dans les messages d’erreur qui pourraient être utiles aux attaquants. 9. Gestion sécurisée des sessions La gestion sécurisée des sessions protège les sessions des utilisateurs. Elle nécessite l’utilisation de cookies sécurisés, la définition de délais d’attente appropriés et la régénération des identifiants de session lors de la connexion. 10. Éviter de coder les mots de passe en dur Vous ne devez pas stocker d’informations sensibles, telles que des clés d’API, des mots de passe ou des clés de cryptage, dans le code source. Il est préférable d’utiliser des variables d’environnement ou des fichiers de configuration avec un contrôle d’accès approprié pour gérer les données sensibles. 11. Politique de sécurité du contenu (PSC) La mise en œuvre d’entêtes CSP vise à réduire le risque d’attaques XSS en spécifiant quelles sources de contenu peuvent être chargées et exécutées. Par exemple, il est judicieux de définir des entêtes de sécurité HTTP tels que Content Security Policy (CSP), Strict Transport Security (HSTS) et X-Content-Type-Options. 12. Éducation et formation : Les développeurs Java doivent être bien formés aux pratiques de codage sécurisées et à la sensibilisation à la cybersécurité afin de comprendre les menaces potentielles et les meilleures pratiques pour les atténuer. En exploitant les capacités de Java et en intégrant des pratiques de sécurité tout au long du cycle de développement, les entreprises peuvent détecter, prévenir et atténuer efficacement les cyberattaques, améliorant ainsi le niveau de sécurité global de leurs applications et systèmes Java.

Outils de sécurité Java populaires

- OWASP Java Encoder

- Sécurité Spring