Sommaire

Le rôle de Spring et Spring Boot dans le développement d’applications d’entreprise

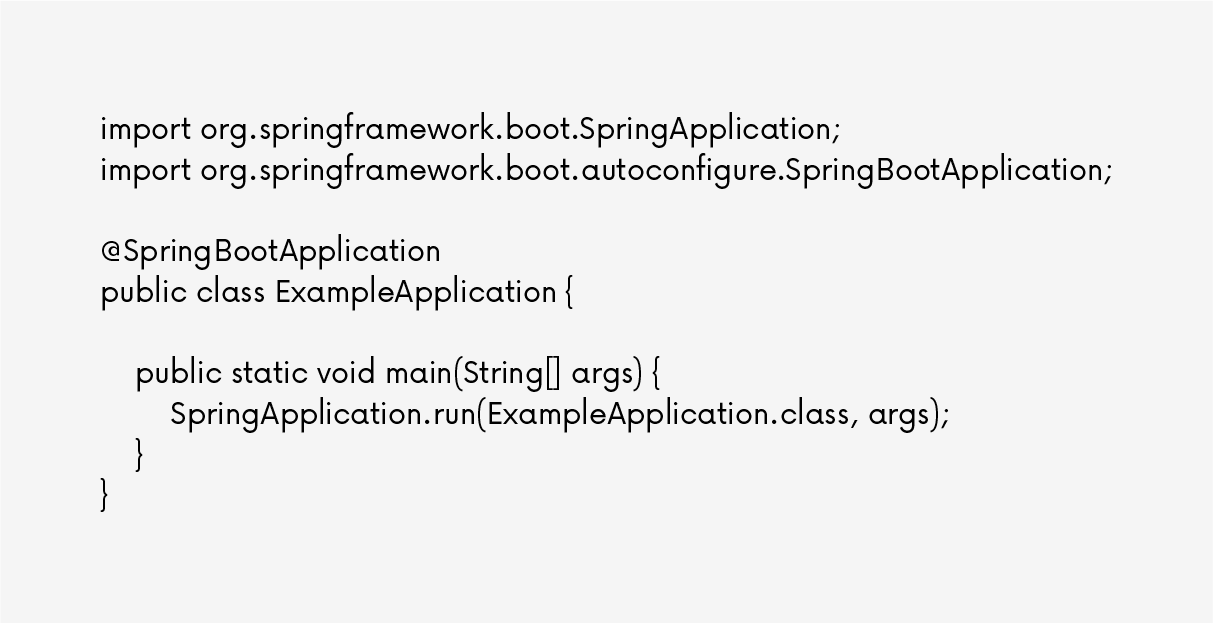

Spring est un framework open source populaire qui offre un support d’infrastructure de bout en bout pour le développement d’applications Java, en particulier pour les systèmes d’entreprise et les systèmes basés sur le Web. Il offre diverses fonctionnalités telles que l’injection de dépendances, la programmation d’aspects, Web MVC, la sécurité, l’accès aux données, la messagerie, les tests et l’intégration au cloud. Spring Boot, une solution séparée basée sur Spring, permet de développer rapidement et facilement des applications basées sur des microservices. Spring Boot offre de nombreux outils et bibliothèques prédéfinis qui simplifient le développement d’applications. Il offre une approche modulaire et flexible du développement d’applications et simplifie des tâches telles que l’injection de dépendances, la programmation orientée aspects et la gestion des transactions. Vous pouvez en savoir plus sur les différences entre Spring et Spring Boot dans l’article Spring Framework vs. Spring Boot – avantages et inconvénients. L’un des composants Spring les plus utiles est le Spring Data Framework, basé sur JPA. Son principal avantage est qu’il simplifie le travail des développeurs qui utilisent fréquemment l’ORM pour accéder aux bases de données dans leurs projets, car il n’est presque plus nécessaire d’écrire du code d’accès ou des requêtes de base de données.Qu’est-ce que JPA ?

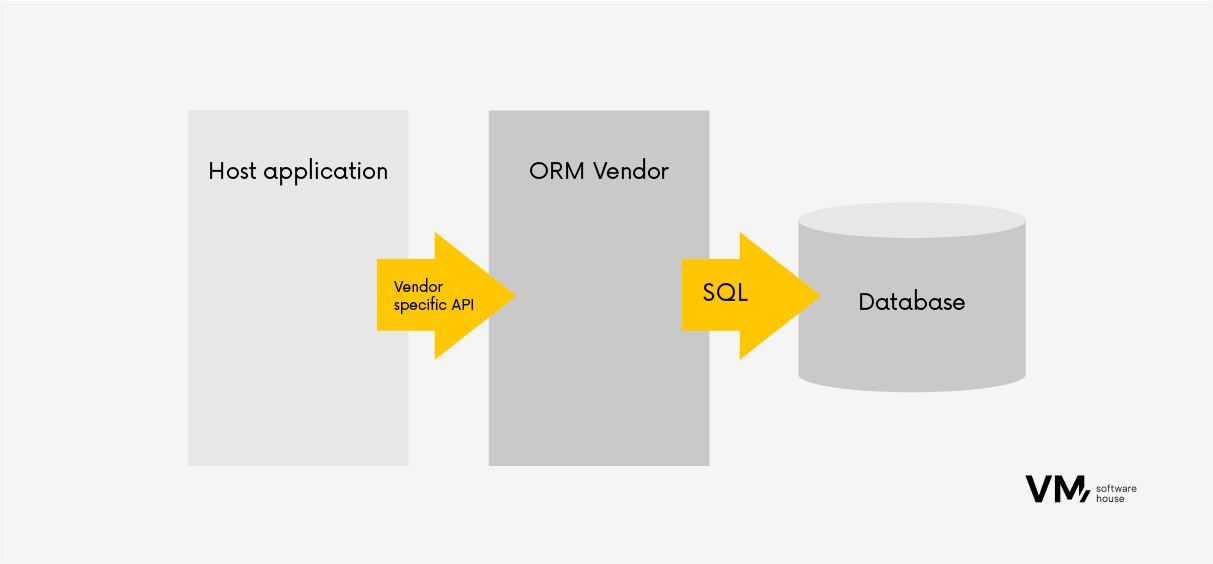

JPA signifie Java Persistence API et est une spécification standard pour l’accès, la gestion et le stockage de données entre des objets Java et des bases de données relationnelles. JPA est une spécification ORM (Object-Relational Mapping) basée sur Java qui permet aux applications Java d’interagir de manière transparente avec les bases de données relationnelles. Elle offre une API orientée objet pour les opérations de base de données, ce qui réduit le besoin de requêtes SQL de bas niveau.JPA par rapport à Hibernate

Comme nous l’avons déjà mentionné, JPA définit la gestion relationnelle des données dans les applications Java. Hibernate est l’un des outils de mappage ORM utilisés pour enregistrer l’état d’un objet Java dans une base de données sous forme de spécification. Les frameworks JPA tels que Hibernate et EclipseLink facilitent le mappage d’objets Java sur des tables de base de données et inversement, ce qui rend l’accès aux bases de données plus intuitif et efficace pour les développeurs.

Un exemple d’utilisation de Spring Boot et de JPA dans des entreprises de fabrication.

L’utilisation de Spring et de JPA dans la numérisation des processus de fabrication peut être illustrée par l’exemple suivant. Supposons qu’une entreprise de fabrication souhaite mettre en place un système basé sur le Web capable de surveiller et de contrôler le processus de production de ses composants, le système doit être capable de :- Collecter des données à partir de capteurs et de machines dans la production,

- Enregistrer les données dans la base de données,

- Analyser les données avec des algorithmes d’intelligence artificielle,

- Afficher les données sur un tableau de bord pour les opérateurs et les managers,

- Envoyer des commandes aux machines pour ajuster les paramètres de production en fonction des résultats d’analyse.

2. Rest Controller, qui représente le point d’entrée vers l’API proposée par les applications

2. Rest Controller, qui représente le point d’entrée vers l’API proposée par les applications

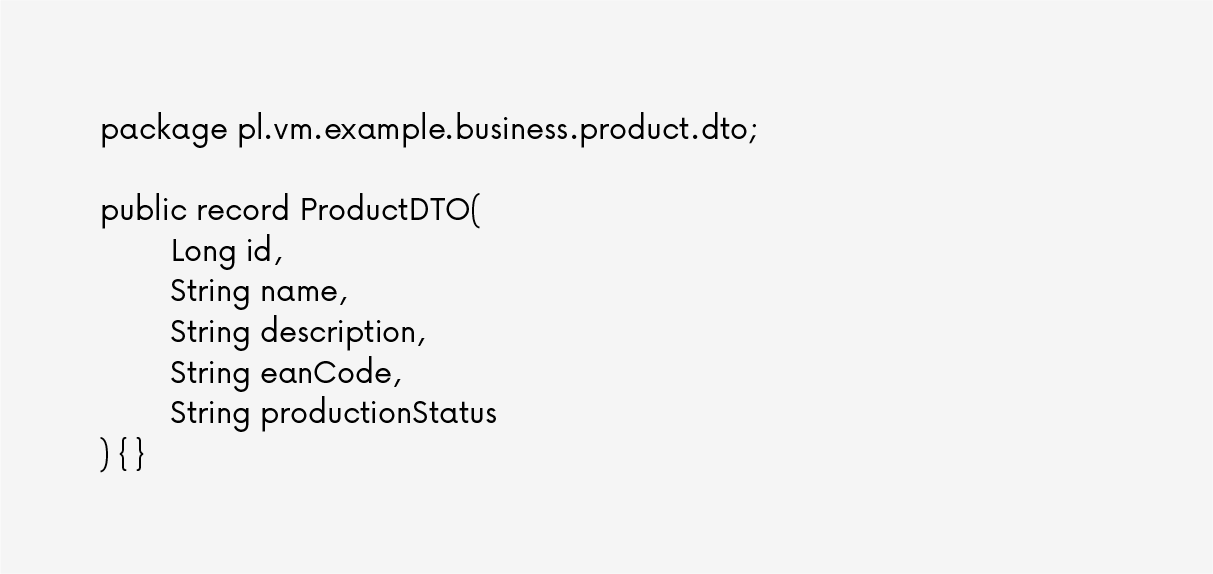

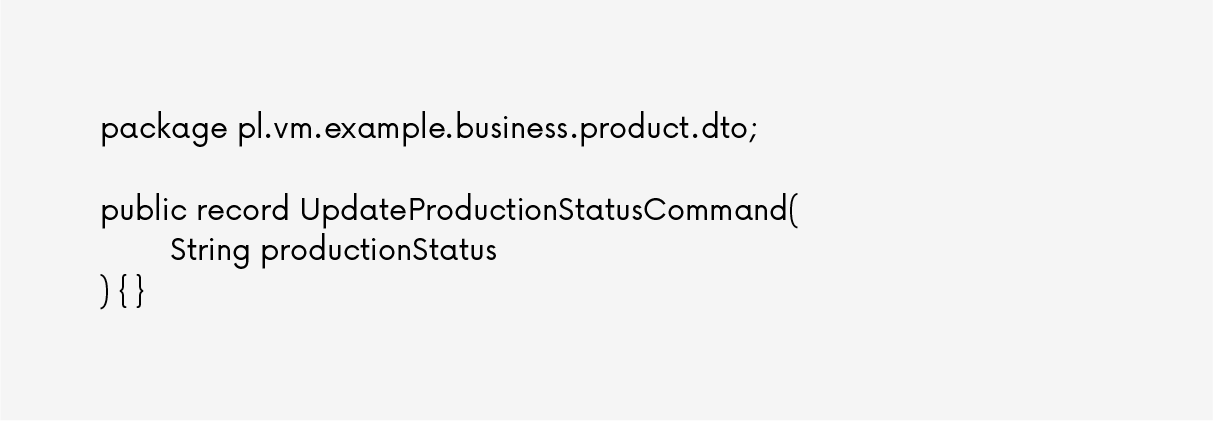

3. Objets DTO et UpdateProductionStatusCommand utilisés par l’API

3. Objets DTO et UpdateProductionStatusCommand utilisés par l’API

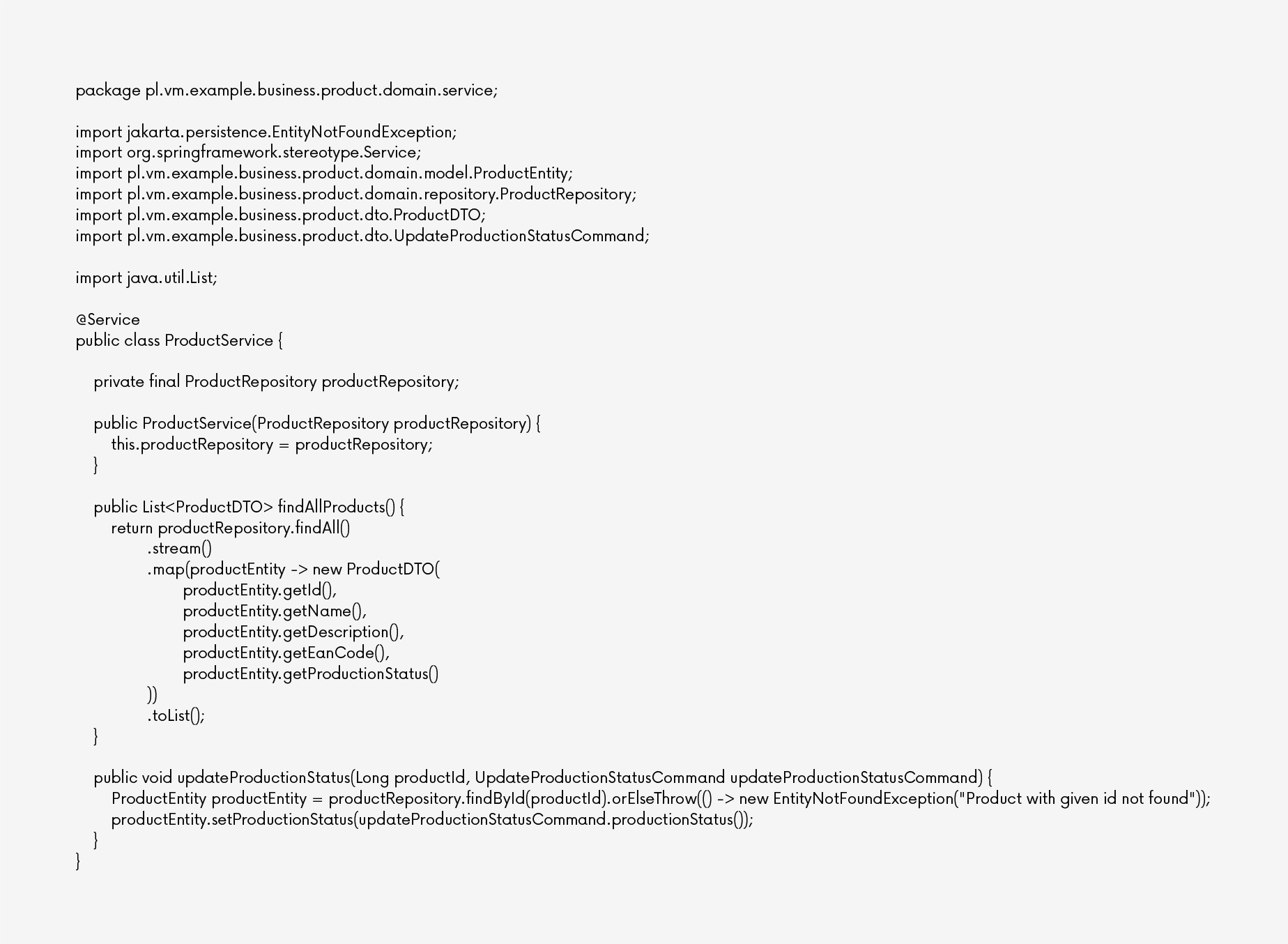

4. Service chargé de l’exécution de la logique commerciale

4. Service chargé de l’exécution de la logique commerciale

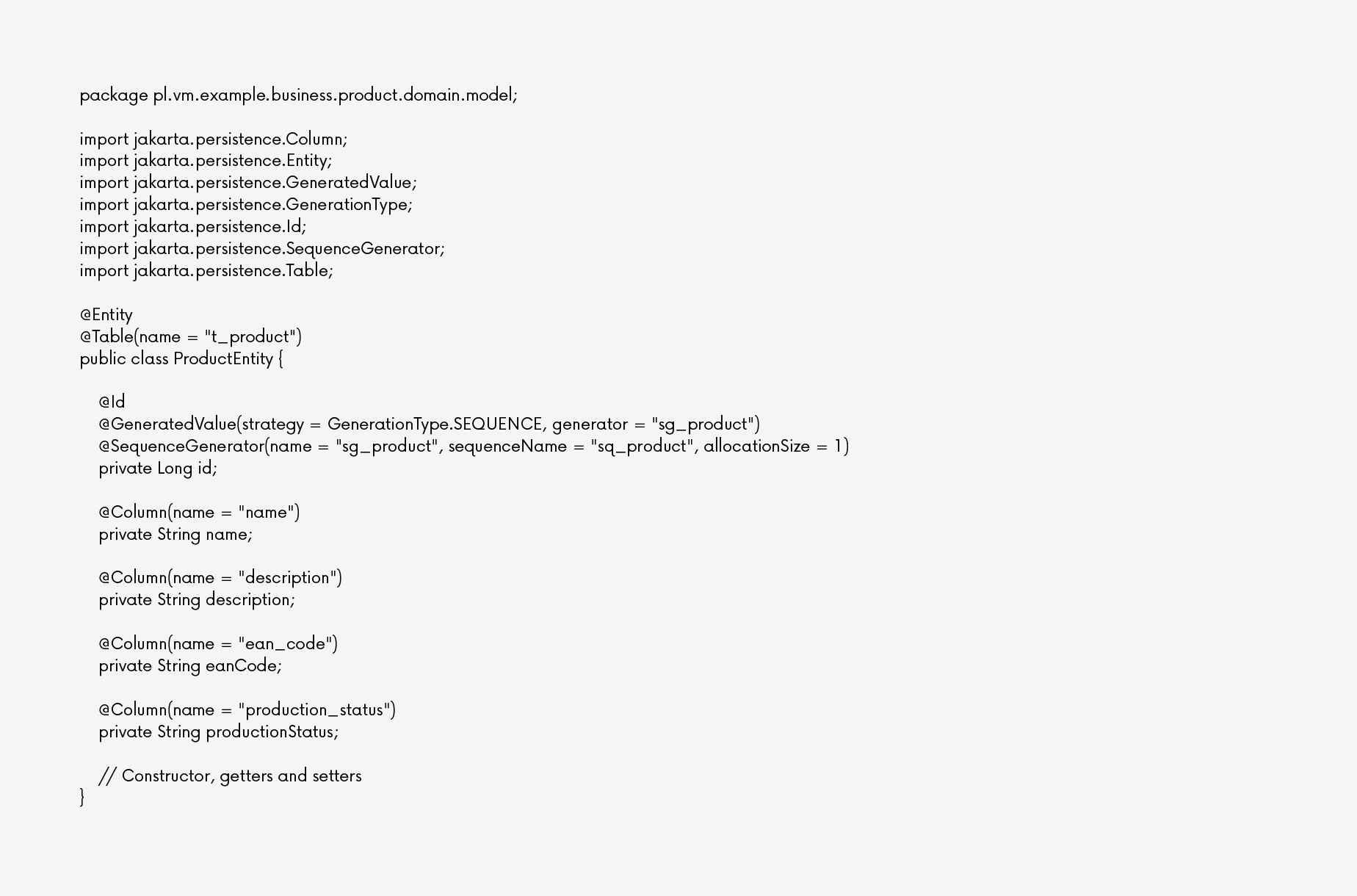

5. Modèle pour le produit dans la base de données en mapping sur JPA

5. Modèle pour le produit dans la base de données en mapping sur JPA

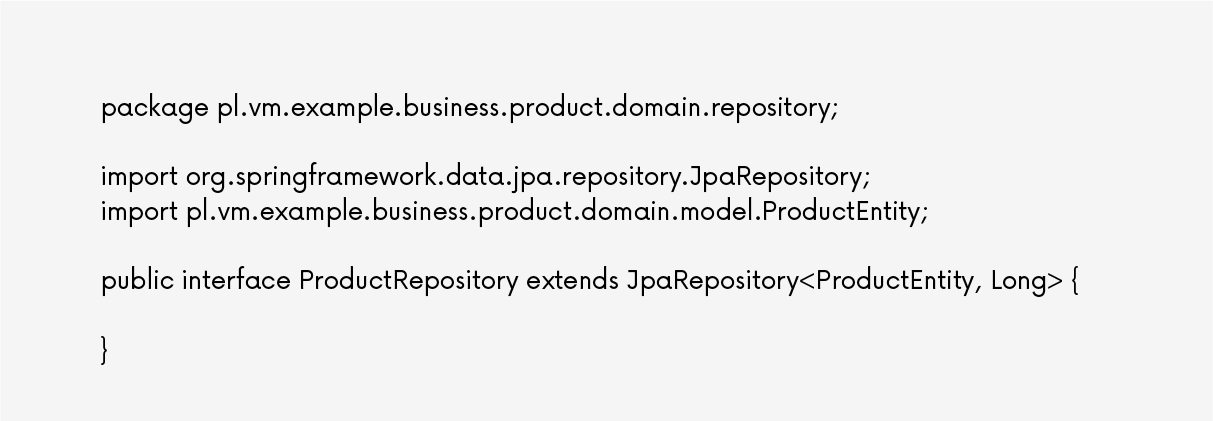

6. ProductRepository, qui permet d’accéder à la base de données grâce à l’extension SpringDataJPA

6. ProductRepository, qui permet d’accéder à la base de données grâce à l’extension SpringDataJPA

La logique à l’intérieur de ces points finaux peut être adaptée aux besoins spécifiques. Par exemple, il est possible d’extraire des données d’une base de données par le biais des référentiels SpringData JPA ou d’interagir avec des systèmes externes afin de contrôler le processus de production.

La logique à l’intérieur de ces points finaux peut être adaptée aux besoins spécifiques. Par exemple, il est possible d’extraire des données d’une base de données par le biais des référentiels SpringData JPA ou d’interagir avec des systèmes externes afin de contrôler le processus de production.

L’utilisation de JPA et Spring Boot dans la numérisation des processus de fabrication

Voici quelques exemples d’utilisation de Spring Boot et de JPA dans des entreprises de fabrication :- Services, mise en œuvre et organisation du référentiel

- Gestion des stocks

- Contrôle de la qualité

- Planification de la production

Bonnes pratiques pour la mise en œuvre de Spring et JPA

Lors de l’utilisation de Spring et de JPA dans les processus de production, il est important de suivre les meilleures pratiques afin de garantir la sécurité des données, des performances optimales et une maintenance aisée. Voici quelques stratégies à prendre en compte :1. la sécurité des données

- La validation des données saisies par l’utilisateur est importante pour éviter les failles de sécurité courantes telles que l’injection SQL et les attaques Cross-Site-Scripting (XSS).

- Il est important de mettre en œuvre des mécanismes d’authentification et d’autorisation sécurisés afin de contrôler l’accès aux données et aux fonctions sensibles.

- Les informations de configuration confidentielles, telles que les données de connexion à la base de données, doivent être stockées en toute sécurité. Évitez de coder en dur des informations confidentielles dans le code source ou dans les fichiers de configuration.

- Des techniques de cryptage sont utilisées pour protéger les données sensibles au repos et en cours de transfert.

2. l’optimisation des performances

- Définissez des index appropriés pour les colonnes fréquemment recherchées afin d’améliorer les performances des requêtes.

- La mise en œuvre de mécanismes de mise en cache peut réduire la charge de la base de données et améliorer les temps de réponse.

- L’optimisation des requêtes dans la base de données, en ne sélectionnant que les colonnes nécessaires, permet d’éviter les appels de données inutiles.

- L’utilisation de la mise en commun des connexions améliore la gestion des connexions aux bases de données.

3. la facilité d’entretien

- Si vous suivez les principes de la conception modulaire pour créer des composants faiblement liés, ils seront plus faciles à comprendre, à tester et à entretenir.

- La réutilisation de code fermé dans des modules ou des bibliothèques distincts permet sa réutilisation.

- Écrire des tests unitaires complets pour vérifier l’exactitude de chaque composant et s’assurer que les modifications n’entrainent pas de régression.

- La mise en œuvre de pipelines CI/CD pour automatiser les processus de compilation, de test et de déploiement permet d’accélérer les cycles de feedback et de fiabiliser les versions.